Capítulo 2: Sistema Operativo

¶ 1 Leave a comment on paragraph 1 0 Si tu hardware es ya seguro contra vigilancia automatizada y preinstalada, es vital que impidas la introducción de software que pueda hacer vulnerable otra vez al sistema. Aun si operas a bajo nivel de riesgo, usar el software correcto puede ayudar a proteger la seguridad de tu información y tus comunicaciones de cualquier vigilancia automática y de emboscada (dragnet).

¶ 2 Leave a comment on paragraph 2 0 El software más importante en un ordenador, además del firmware (Ver ‘Firmware’ en Capítulo 1) es el sistema operativo. Este es el software que toma el control cuando se enciende el ordenador, y es la interfaz por la que usas el ordenador. En resumen, el sistema operativo le dice al ordenador qué hacer y cómo hacerlo. Entre los sistemas operativos más conocidos están versiones de Windows (p.ej. XP, Vista, 8, 10), OS X (para Mac), y distribuciones de Linux.

¶ 3

Leave a comment on paragraph 3 0

Ahora sabemos que agencias de inteligencia tienen acceso a ‘puertas traseras’ en sistemas operativos populares, que permiten el acceso encubierto a información de los usuarios.

Amenazas asociadas con sistemas operativos:

- ¶ 4 Leave a comment on paragraph 4 0

- Malware, virus

- Vigilancia de ‘puerta trasera’ en el sistema operativo, accesible para la comunidad de inteligencia

¶ 5

Leave a comment on paragraph 5 0

Dos medidas claves son importantes para la protección contra amenazas del sistema operativo:

¶ 6

Leave a comment on paragraph 6 0

Usa un sistema operativo de código abierto (para riesgo mediano)

Usa Tails, un sistema operativo amnésico, de incógnito (para alto – máximo riesgo)

¶ 7 Leave a comment on paragraph 7 0 Para estar relativamente seguro/a de que tu sistema operativo no tiene potenciales ‘puertas traseras’ de vigilancia (es decir que no pude ser explotado con propósitos de vigilancia), es necesario que sea ‘open source’ (de código abierto). El Software ‘Open source’ es software distribuido libremente, cuyo código fuente, el tejido mismo del sistema operativo, es ‘abierto’ y disponible públicamente. Esto permite que los expertos independientes puedan ver la fuente del código en cualquier momento, y verifiquen que no hayan defectos de seguridad en la constitución del sistema operativo. Una definición completa de diez puntos está disponible (en inglés) en www.opensource.org/osd.

¶ 8 Leave a comment on paragraph 8 0 Además, los sistemas operativos de código abierto son menos susceptibles a malware (software malicioso, típicamente spyware) y virus. Esto es porque son usados mucho menos frecuentemente que los sistemas operativos propietarios y tienen proporcionalmente una baja participación en el mercado.

¶ 9 Leave a comment on paragraph 9 0 El software de código abierto también es conocido como ‘software libre’ no sólo por el libre acceso a su fuente de código, sino también porque es distribuido gratuitamente o sólo a cambio de donaciones.

¶ 10 Leave a comment on paragraph 10 0 Debemos mencionar que el software de código abierto, es tan fiable como la confianza que se tenga en la experiencia y frecuencia con la que la fuente de código es creada y examinada. Sin embargo, el software de código abierto, que se usa ampliamente, es más probable que se controle con frecuencia, y es preferible (al menos para los propósitos de InfoSec) al software de fuente cerrada.

¶ 11 Leave a comment on paragraph 11 0 Sistemas operativos de Microsoft y Apple (p.ej. Windows, OS X) son de código cerrado, y cabe pensar que contengan puertas traseras de vigilancia accesibles a la NSA e intereses aliados. Los sistemas operativos de Microsoft son particularmente inadecuados, ya que su código fuente está más cerrado que el código de Apple y sus sistemas son más susceptibles a malware y virus. Si piensas que tú, o alguien con quien te comunicas, podría ser (o convertirse en) un blanco de vigilancia, este tipo de sistemas operativos con código fuente cerrado son inadecuados para información y comunicaciones importantes.

¶ 12 Leave a comment on paragraph 12 0 Nota: sistemas operativos de código cerrado para telefonía, como iOS y Android, son omnipresentes en teléfonos inteligentes, que son por ende indefensibles contra ataques dirigidos – ver capítulo 7 para más InfoSec de telefonía.

¶ 13

Leave a comment on paragraph 13 0

Linux

Linux es el sistema operativo líder de código abierto, desarrollado por la comunidad. Hay muchas versiones del sistema operativo Linux que puedes usar.

¶ 14

Leave a comment on paragraph 14 0

Ubuntu

Ubuntu.com

¶ 15 Leave a comment on paragraph 15 0 Ubuntu es el sistema operativo Linux más ampliamente usado. Es fácil de instalar, altamente funcional, y amigable para el usuario.

¶ 16 Leave a comment on paragraph 16 0 Puedes remplazar tu sistema operativo Windows con Ubuntu, o puedes utilizar ambos, Windows y Ubuntu, en el mismo laptop (lo que puede ayudar a familiarizar al usuario con el nuevo sistema antes de ponerse de lleno con él). Ubuntu es muy amigable para el usuario y no demasiado diferente a otros sistemas operativos, así que nosotros recomendamos lo anterior, que remplaces tu sistema operativo Windows con Ubuntu. Esto elimina el sistema operativo Windows totalmente, lo cual es esencial para los propósitos de InfoSec (de otra manera, las ‘puertas traseras’ pueden permanecer). Ten en cuenta que la eliminación de tu sistema operativo antiguo, también eliminará todos los archivos asociados con este, así que asegúrate de hacer un backup (copia) de todos los archivos de ese laptop que desees conservar.

¶ 17 Leave a comment on paragraph 17 0 No es recomendable que usuarios inexpertos limpien el sistema operativo de un MacBook para instalar Ubuntu, ya que esto puede causar problemas con la funcionalidad de un Mac. Podrías usar Ubuntu por medio de una ‘máquina virtual’ en Mac, pero no trataremos esto aquí – no está claro qué ventajas de seguridad se pueden lograr al ejecutar ambos sistemas operativos simultáneamente.

¶ 18 Leave a comment on paragraph 18 2 Debemos comentar que algunos elementos de Ubuntu son, de hecho, de fuente cerrada, pero se piensa (aunque no se sabe con certeza) que estos no suponen un riesgo para la seguridad. Aun así, otras variaciones populares de Linux, entre las que están ‘Debian’ y ‘Trisquel’, son enteramente de código abierto. Ten en cuenta que estos pueden ser ligeramente menos intuitivos para usar y mantener para quienes empiezan a usar Linux.

¶ 19

Leave a comment on paragraph 19 0

Tails

tails.boum.org

Utiliza un sistema operativo amnésico, incógnito para obtener el mayor grado de seguridad: Tails. Tails significa ‘The Amnesic Incognito Live System’ (El Sistema Amnésico Incognito En Vivo). Es un sistema operativo de código abierto, basado en Linux que protege la privacidad y el anonimato del usuario.

¶ 20

Leave a comment on paragraph 20 0

Amnésico: porque después de apagarlo no queda ningún rastro en el sistema de su uso en el ordenador.

Incógnito: porque está orientado hacia la privacidad y la seguridad, accediendo a internet de manera anónima por defecto, y esquivando así cualquier censura.

¶ 21 Leave a comment on paragraph 21 0 Tails está diseñado expresamente como un sistema anti-vigilancia, y viene con varias aplicaciones incorporadas (enteramente de código abierto) orientadas a la seguridad:

¶ 22

Leave a comment on paragraph 22 0

Anonimato en la red incorporado

El navegador integrado, Iceweasel, usa tecnología de navegación anónima en la red por medio de Tor (ver capítulo 3). El navegador también incluye extensiones de seguridad populares como HTTP

¶ 23

Leave a comment on paragraph 23 0

Encryption y HTTPS Everywhere que encriptan tu información de navegación; Adblock Plus para bloquear anuncios; y NoScript para bloquear Java y Flash (ya que pueden comprometer el anonimato). Esto quiere decir que algunas aplicaciones en la red no funcionarán por medio de Tails, pero es un compromiso que vale la pena por la incomparable privacidad obtenida cuando se trabaja en proyectos sensibles.

Nota: si intentas entrar a una cuenta en línea que está claramente conectada a tu identidad real, comprometerás tu anonimato durante toda esa sesión en la que estés usando el ordenador. Apaga y reinicia Tails cada vez que uses una nueva identidad contextual. Archivos y documentos también pueden poseer metadatos que pueden indicar tu ubicación mediante GPS. Ver capítulo 4 para consejos sobre cómo borrar dichos metadatos.

¶ 24

Leave a comment on paragraph 24 0

Correo y chat encriptado incorporado

Tails ofrece mensajería encriptada incorporada. Tails incluye el correo electrónico Claws con OpenPGP para la encriptación del correo (ver capítulo 5) y el sistema de mensajería instantánea Pidgin (ver capítulo 6) que mantiene la privacidad y el anonimato de tus mensajes.

¶ 25

Leave a comment on paragraph 25 0

Encriptación de archivos incorporada

Tails viene con LUKS, que puede encriptar archivos. Si quieres guardar archivos en la misma memoria USB en la que estás ejecutando Tails, puedes crear un espacio de almacenamiento permanente o un ‘volumen’ persistente en el dispositivo USB. Tails encriptará el volumen persistente por defecto, solicitando tu contraseña para ver o acceder a cualquier archivo guardado.

¶ 26 Leave a comment on paragraph 26 0 Información del experto: Si bien este volumen persistente es útil para guardar información y documentos relativamente poco importantes, no deberías usarlo para guardar o transportar los documentos más sensibles. Esto se debe a que el volumen persistente no está ‘oculto’. Esto es, si un adversario llegara a obtener tu USB, podría ver que existe un volumen encriptado en el aparato, y podría forzarte o engañarte para que le des la contraseña. Deberías crear un volumen ‘oculto’ para los documentos más sensibles, quizá en un USB diferente, que aparenta no ocupar espacio: sólo tú sabes que está ahí. Esto puede hacerse fácilmente con una aplicación llamada TrueCrypt (ver capítulo 4).

¶ 27

Leave a comment on paragraph 27 0

Protección de contraseña incorporada

Tails viene con KeePassX precargado, un gestor de contraseñas que almacena usuarios y contraseñas en una base de datos local, encriptada y protegida por tu contraseña maestra. También viene con PWGen, un generador de contraseñas aleatorias fuertes.

¶ 28 Leave a comment on paragraph 28 0 Tails está diseñado para ser usado desde un USB, independientemente del sistema operativo original del ordenador. Esto quiere decir que puedes quitar el disco duro de tu laptop (recomendado para trabajo de alto riesgo), y aun así iniciar el laptop desde el USB con Tails. Otra opción, consiste en poner un USB con Tails en un ordenador con el disco duro intacto, e iniciar por medio de Tails – la máquina ignorará el disco duro y el sistema operativo original y, en su lugar, funcionará desde la memoria USB con Tails.

¶ 29 Leave a comment on paragraph 29 0 La existencia de un ‘mini sistema’ en un USB con Tails lo hace ideal para proyectos periodísticos sensibles. Tu máquina puede esencialmente estar ‘limpia’ sin ningún trazo de tu trabajo en ella, y tus documentos pueden estar guardados en una memoria portátil USB muy transportable y barata.. Tails hasta viene ya precargado con software de código abierto cómo OpenOffice para crear, leer y editar documentos, Gimp para editar fotos, y Audacity para editar sonido.

¶ 30 Leave a comment on paragraph 30 0 El USB es ideal para viajar y lo puedes conectar a cualquier ordenador, si haces que el ordenador se inicie desde el USB (se explica en las instrucciones más adelante). Es prudente tener memorias USB con Tails separadas para distintos proyectos, para difundir el trazo de tu identidad y minimizar el riesgo en el caso de que llegaras a perder un USB. Si es apropiado, también podrías darle un USB con Tails ya preparado a tu fuente, con unas cuantas instrucciones, para que tenga una forma segura de comunicarse contigo. En escenarios de alto riesgo, puede que desees usar Tails en una máquina enteramente separada de tu laptop habitual.

¶ 31 Leave a comment on paragraph 31 0 Usar Ubuntu es una buena opción para el trabajo del día a día. Pero es sabio crear también un USB con Tails y cambiar a Tails cuando se trabaja en proyectos sensibles, particularmente cuando se trabaja con documentos importantes, comunicándose con individuos de alto riesgo, o investigando en la red para proyectos sensibles. Más allá, tomar serias medidas preventivas de InfoSec , puede prolongar tu anonimato y por lo tanto el tiempo del que tú y, lo que es más importante, tu fuente, dispongáis antes de convertiros en blancos de vigilancia.

¶ 32 Leave a comment on paragraph 32 0 Ahora has aprendido cómo proteger sólidamente tu sistema. En los siguientes capítulos aprenderás cómo proteger tus comunicaciones, convertir en anónima tu información de navegación, y encriptar y transportar documentos sensibles.

Instrucciones paso a paso

¶ 33 Leave a comment on paragraph 33 0 Ubuntu

¶ 34 Leave a comment on paragraph 34 0 Nota: todos los documentos, programas, archivos, etc. de Windows serán borrados si reemplazas Windows con Ubuntu (recomendado).

- ¶ 35 Leave a comment on paragraph 35 0

- Descarga Ubuntu

Descarga Ubuntu en

http://www.ubuntu.com/download/desktop

Necesitarás saber cuánta RAM tiene tu laptop y descargar ya sea el de 32-bit (para máquinas más antiguas, como los ThinkPads recomendados, con 2GB o menos de RAM) o el de 64-bit (para máquinas más nuevas con 4GB o más de RAM). La descarga puede llevar unos 20-60 minutos. - Descarga el instalador de USB Linux (Linux’s USB Installer)

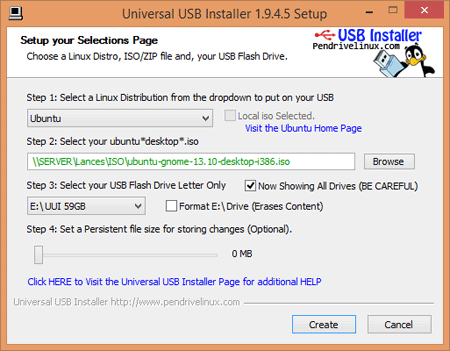

Ve a http://www.ubuntu.com/download/desktop/create-a-usb-stick-on-windows, haz clic en ‘Download Pen Drive Linux’s USB Installer ›’, y desplaza hacia abajo para hacer clic en el botón grande ‘Download UUI’ (Descargar UUI). Esto descargará el instalador de USB, dejándote guardar Ubuntu en una memoria USB, que usarás para instalar Ubuntu.

Información del experto: Durante la instalación, el disco duro no puede ejecutar ningún otro software, por lo que necesitas de otra fuente, en este caso el USB, para ejecutar el programa de instalación. - Coloca Ubuntu en el instalador de USB

Cuando ambas descargas estén completas, inserta un USB limpio y abre el instalador USB.

Selecciona Distribución de Linux en el menú desplegable (Ubuntu); usa el botón ‘Browse’ (Buscar) para localizar la descarga de Ubuntu; y selecciona Letra del Lector USB (donde el ordenador ha localizado tu USB). Haz clic en ‘Create’ (Crear).¶ 36 Leave a comment on paragraph 36 0

¶ 37 Leave a comment on paragraph 37 0 Cuando esto esté completo, retira el USB de forma segura, y apaga el ordenador.

- Instalar Ubuntu

Arranque desde un USB¶ 38 Leave a comment on paragraph 38 0 Es necesario configurar el equipo para arrancar desde un dispositivo USB – una configuración que se encuentra en el menú de la BIOS de tu portátil. Puedes acceder al menú de la BIOS al arrancar tu ordenador. Antes de intentar esto, es posible que quieras buscar en línea para saber qué tecla pulsar para poder acceder al menú de la BIOS de tu ordenador portátil. En muchos ordenadores, en el momento del arranque (encendido) , aparece un mensaje ‘ingresar en configuración’, informándote de que puedes pulsar [tecla] para entrar en la BIOS de configuración del sistema, en cuyo caso puedes seguir esa instrucción. A menudo son teclas como F1, F2, F3, F12 o DEL.

¶ 39 Leave a comment on paragraph 39 0 También es posible que desees investigar cómo, a través del menú propio de la BIOS de tu ordenador, puedes arrancar el equipo desde la unidad USB. Inserta la memoria USB en el portátil mientras está apagado, luego arráncalo y entra en el menú de la BIOS. Este ajuste puede estar en un elemento del menú, tal como Inicio > Arranque; o fichas de menú tales como ‘arranque’, ‘opciones de arranque’ u ‘opciones de selección de arranque’. Selecciona tu unidad USB o asegúrate que tu unidad USB es la opción prioritaria de arranque (si un elemento de la lista tiene una ‘+’, significa que tiene un submenú, ¡donde tu listado USB puede estar escondido!). A menudo, puedes cambiar el orden con las teclas + y -. Ve al menú ‘Salir’ o a ‘Guardar y salir’, y selecciona la opción (o similar) ‘Salir Guardando Cambios’ para asegurarte la opción de arranque.

¶ 40 Leave a comment on paragraph 40 0 Después de guardar y salir del menú BIOS, la máquina debería de iniciarse desde el USB y por lo tanto se debería de cargar el menú de inicio del instalador de Ubuntu.

¶ 41 Leave a comment on paragraph 41 0 Selecciona ‘Install Ubuntu on a Hard Disk’ (‘Instalar Ubuntu en un disco duro’). Ahora el instalador automático te guiará a través de la configuración de Ubuntu.

¶ 42 Leave a comment on paragraph 42 0 Puede que te pida configurar el Wi-Fi, pero no tienes que preocuparte en configurar el Wi-Fi ahora, especialmente si has quitado tu tarjeta de Wi-Fi.

¶ 43 Leave a comment on paragraph 43 0 Bajo ‘Installation type’ (Tipo de instalación):

- ¶ 44 Leave a comment on paragraph 44 0

- Selecciona: Replace Windows with Ubuntu (Reemplaza Windows con Ubuntu) (si quieres borrar Windows)

- Selecciona: Encrypt the new Ubuntu installation for security (Encriptar la nueva instalación de Ubuntu para seguridad)

- Selecciona: Use LVM with the new Ubuntu installation (Usa LVM con la nueva instalación de Ubuntu)

¶ 45 Leave a comment on paragraph 45 0 Escoge una contraseña fuerte (ver capítulo 8 para orientación).

¶ 46 Leave a comment on paragraph 46 0 El software te pedirá que registres tu nombre (pero no tienes que introducir nada aquí). Escoge un nombre para tu ordenador y un nombre de usuario para el inicio de sesiones. Escoge una contraseña fuerte y marca las opciones ‘require my password to log in’ (solicita mi contraseña para iniciar sesión) y ‘encrypt my home folder’ (encripta mi carpeta personal).

¶ 47 Leave a comment on paragraph 47 0 Ahora Ubuntu completará la instalación. Una vez instalado, apaga el laptop y retira el USB. ¡Enciende el laptop y Ubuntu debería lanzarse!

¶ 48 Leave a comment on paragraph 48 0 Cuando te conectes a internet, ve al icono de Ubuntu que está en la parte superior izquierda en tu ‘Desktop’ (escritorio) y busca ‘updates’ (actualizaciones). Haz clic para aceptar cualquier actualización.

¶ 49 Leave a comment on paragraph 49 0 Ajustes de privacidad en Ubuntu

- ¶ 50 Leave a comment on paragraph 50 0

- Selecciona ‘System Settings’ (Configuraciones del Sistema) en tu desktop (escritorio) > Security and Privacy (Seguridad y Privacidad)

- Bajo ‘Files and Applications’ (Archivos y Aplicaciones) puedes controlar si queda registrado el uso de tus archivos y aplicaciones

- Bajo ‘Search’ (Búsqueda) puedes deshabilitar los resultados de búsqueda en la red por Dash. Esto detiene la integración de Amazon en Ubuntu y previene que tus búsquedas en Dash sean enviadas de vuelta a los servidores de Ubuntu y Amazon. Puedes hacer un clic con el botón derecho en el ícono de Amazon en tu desktop (escritorio) y seleccionar ‘Unlock from Launcher’ (liberar del lanzador) para eliminarlo del desktop

- Bajo ‘Diagnostics’ (Diagnósticos) puedes optar por evitar enviar ‘error reports’ (informes de error) y ‘occasional system information’ (información ocasional del sistema) a Canonical

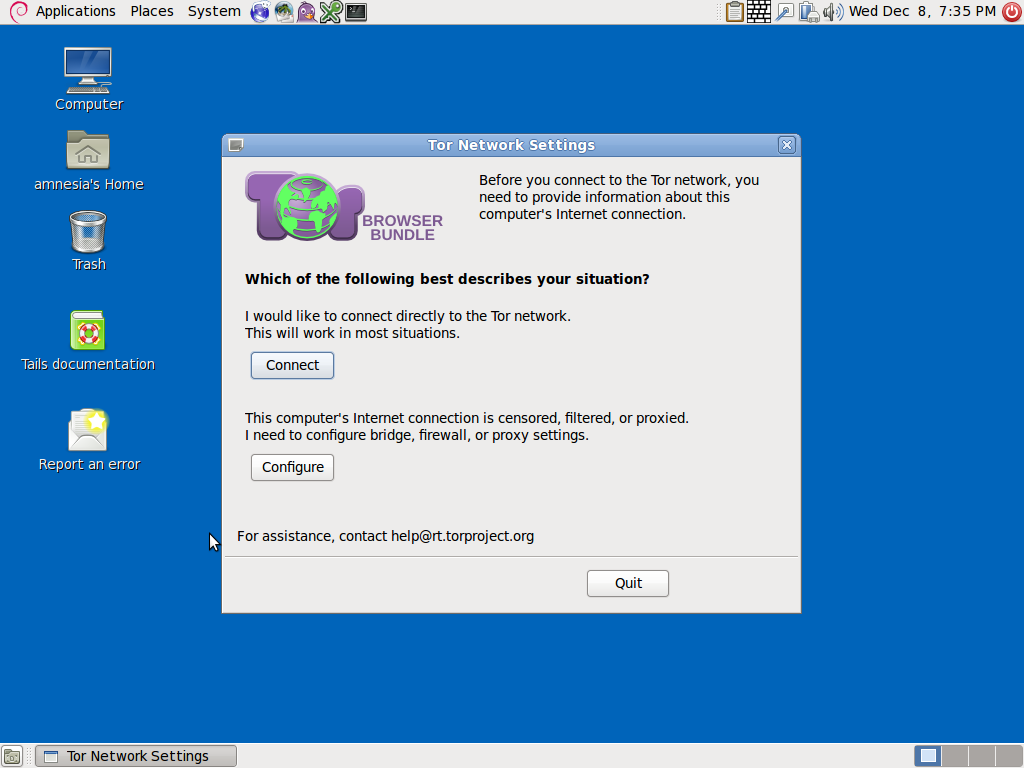

¶ 51 Leave a comment on paragraph 51 0 Tails

¶ 52 Leave a comment on paragraph 52 0 Hay tres formas de instalar Tails que recomendamos:

- ¶ 53 Leave a comment on paragraph 53 0

- Por medio de un USB clonado con Tails de una fuente fiable, permite la creación de un volumen persistente. (Contactar con infosec@tcij.org para ayuda en encontrar un USB clonado con Tails)

- Manualmente por medio de UNetbootin (que no te permite crear un volumen persistente en el USB, pero puedes crear un volumen persistente en el USB con Tails que clones de este)

- Manualmente por medio de tu sistema Linux (que tampoco te permite crear un volumen persistente en el USB).

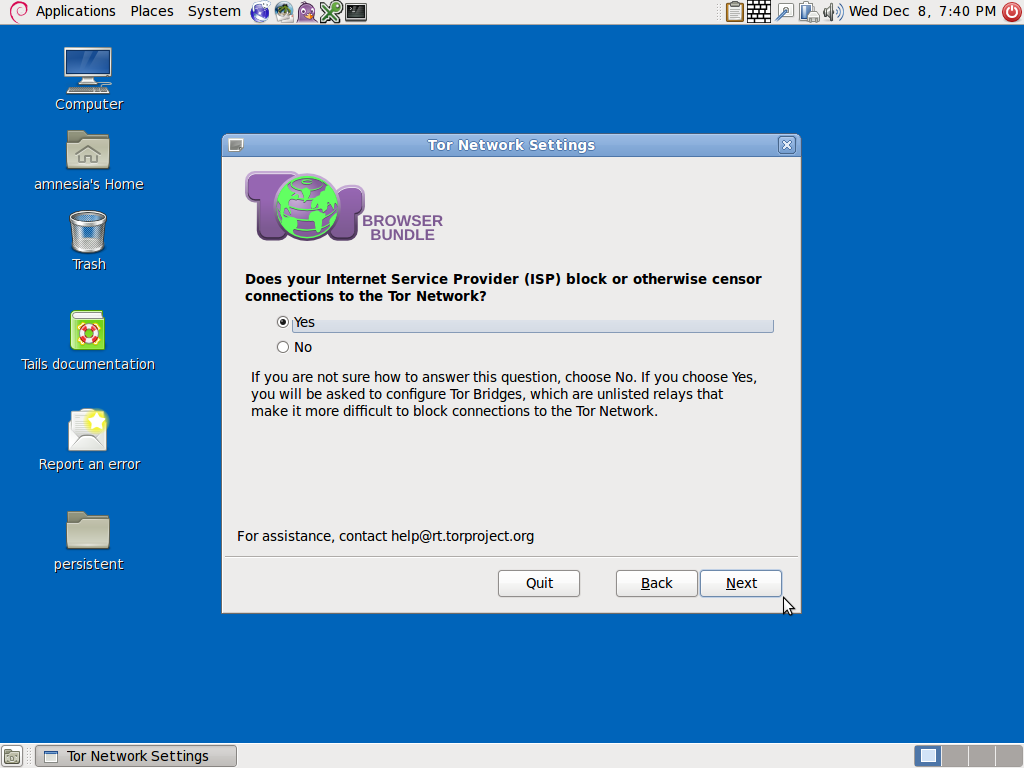

- Una vez que tengas un USB con Tails, deberías de reiniciar tu ordenador desde el USB cuando quieras usar Tails. Ver el recuadro de ‘Iniciar desde USB’ en la página 32

¶ 54 Leave a comment on paragraph 54 0 ¿Qué método de instalación debería usar?

¶ 55

Leave a comment on paragraph 55 0

Recomendamos especialmente empezar con Tails desde un USB clonado. La instalación manual no es sencilla y por esto no tiene un porcentaje de éxito perfecto.

Las instalaciones manuales no se actualizan automáticamente a la versión más reciente de Tails. Para tu seguridad, debes asegurarte de usar la última versión de Tails y actualizar regularmente (ver ‘Actualizar Tails’).

¶ 56 Leave a comment on paragraph 56 0 Sin embargo, los sistemas Tails hechos con el ‘Instalador de Tails (esto es copias de Tails que han sido clonadas de un sistema Tails ya existente) se actualizan automáticamente y le permiten al usuario crear un volumen persistente.

¶ 57 Leave a comment on paragraph 57 0 Por lo tanto, recomendamos el uso de un sistema Tails clonado de una fuente fiable. Otra opción consiste en probar una instalación manual de Tails y usar esa copia para clonar un sistema Tails nuevo (en una segunda memoria USB). Ver ‘Clonar Memorias USB con Tails’.

¶ 58 Leave a comment on paragraph 58 0 A continuación damos las instrucciones para la instalación desde el sistema operativo Linux. Para opciones de instalación en Windows y Mac, ver la documentación de Tails (puede que quieras abrir este tipo de páginas, y la página de descarga para Tails, por medio del navegador Tor, el cuál explicamos en el capítulo 3) https://tails.boum.org/doc/first_steps/index.en.html.

¶ 59 Leave a comment on paragraph 59 0 Nota: Si bien son muchos más los usuarios que utilizan con éxito desde ordenadores Mac la última versión de Tails; los desarrolladores de Tails tienen menos experiencia usando Mac y han sido reportados problemas (como la imposibilidad de acceder al WiFi).

¶ 60

Leave a comment on paragraph 60 0

Necesitarás:

1. Un USB limpio (explicado a continuación) que sea de 4GB o más grande (idealmente 16GB si tienes intención de guardar documentos en este también)

¶ 61

Leave a comment on paragraph 61 0

2. La descarga de la versión disponible más reciente de Tails

a) Abre el navegador Tor. Ve a https://tails.boum.org/download/, desplaza abajo a ‘2. Download the ISO image’ (descargar la imagen ISO), y haz clic en el botón inferior Direct Download (Descarga Directa) y Latest Release (Última Edición) (‘Tails [versión] ISO image’). Guarda el archivo.

¶ 62 Leave a comment on paragraph 62 0 Limpiar y preparar la memoria USB

¶ 63 Leave a comment on paragraph 63 0 Tal vez hayas usado esta memoria USB anteriormente, o tal vez venía con un software preinstalado. De cualquier manera, abrir el lector USB en un ordenador y trasladar los archivos a la papelera, sólo evita que aparezcan en un listado visible, pero no los ‘borra’ realmente. Para tu nueva memoria USB con Tails, lo que quieres es empezar con un dispositivo completamente limpio.

¶ 64 Leave a comment on paragraph 64 0 También necesitamos cambiar algunas configuraciones en el USB, para que esté preparado para iniciar el ordenador y hospedar Tails.

¶ 66 Leave a comment on paragraph 66 0 Puedes retirar el USB de forma segura. ¡Está listo para Tails!

¶ 67 Leave a comment on paragraph 67 0 1. Clonar Tails en memoria USB

¶ 68

Leave a comment on paragraph 68 0

Si has recibido un USB con Tails clonado, todo lo que tienes que hacer es programar tu ordenador para iniciar desde el lector USB (ver página 32), e insertar tu USB con Tails para empezar.

Podrás entonces usar tu memoria USB con Tails para crear una memoria USB con Tails nueva, esto puede ser particularmente útil para proporcionárselo a fuentes y colegas.

- ¶ 69 Leave a comment on paragraph 69 0

- Prepara un nuevo USB limpio, arrancable con GParted, como antes (página 34), al que clonar Tails. Este lector tiene que ser como mínimo de 4GB para contener una instalación de Tails, pero idealmente 8GB o más

- Inicia el sistema Tails con tu memoria USB actual

- Introduce el dispositivo USB limpio e arrancable en uno de los puertos USB libres en el ordenador

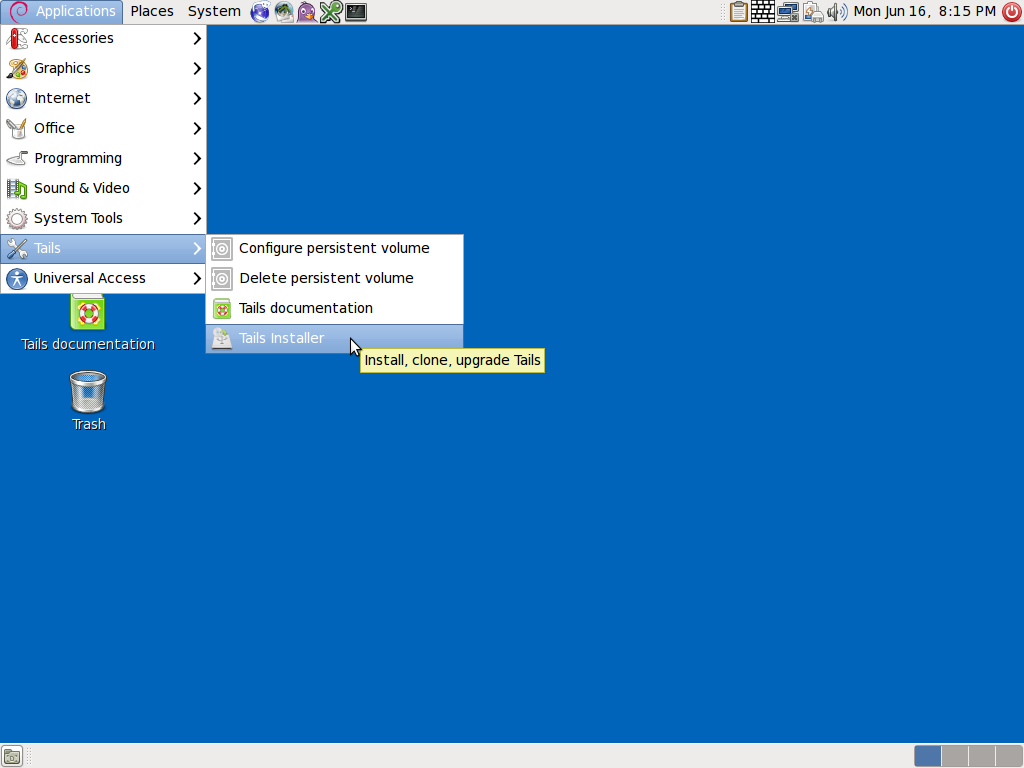

- En el escritorio o desktop de Tails ve a Applications > Tails > Tails Installer (Aplicaciones > Tails > Instalador de Tails).

- Se abrirá una ventana nueva. Selecciona: Clone & Install (Clona & Instala)

- La ventana del Instalador de Tails debería de listar tu memoria USB limpia. Haz clic en ‘Install Tails’ (Instala Tails) en la base de la ventana y haz clic en ‘Yes’ (Sí) en la ventana emergente para confirmar la selección del dispositivo. Ahora se hará un clon de tu instalación de Tails en la otra memoria USB.

Cuando haya terminado el Instalador de Tails te dirá: Installation complete! (¡Instalación completa!) - Cuando esté completado, apaga el sistema y trata de iniciar desde el nuevo lector creado para asegurarte de que funciona correctamente.

¶ 70

Leave a comment on paragraph 70 0

2. Instalar Tails manualmente vía UNetbootin

- ¶ 71 Leave a comment on paragraph 71 0

- Descarga Unetbootin

Descarga UNetbootin 494 para Linux (unetbootin-linux-494) aquí: https://sourceforge.net/projects/unetbootin/files/UNetbootin/494/

N.B. La página a la que lleva el enlace de arriba también te ofrecerá la versión más actual de UNetbootin, sin duda un número más alto que 494. Sin embargo, asegúrate de bajar la versión 494 para Linux para que la instalación de Tails funcione.¶ 72 Leave a comment on paragraph 72 0 Cuando la descarga esté completa, haz clic con el botón derecho en el archivo de UNetbootin y selecciona ‘Properties’ > Permissions tab (Propiedades > Pestaña de Permisos) > Marca la caja de al lado de ‘Execute’ (Ejecuta) para ‘Allow executing file as program’ (Permitir la ejecución de archivo como programa)

- Lanzar Unetbootin

Abre la ‘Terminal’ (usa la herramienta de búsqueda en Ubuntu, el icono en la parte superior derecha de la pantalla, si no puedes encontrar la Terminal). Es una caja negra con una entrada de comando que dice: user@: $ (usuario@ : $) ¶ 73 Leave a comment on paragraph 73 0 > Escribe:

cd Downloads

(o cd Descargas si el idioma del sistema operativo es castellano)¶ 74 Leave a comment on paragraph 74 0 (Asumiendo que Tails y UNetbootin están dentro de la carpeta Downloads) y presiona Enter.

Nota: las instrucciones son sensibles a mayúsculas y minúsculas: asegúrate de dejar un espacio después de ‘cd’ y que la D en Downloads sea mayúscula.¶ 75 Leave a comment on paragraph 75 0 > Escribe sudo ./ seguido por el nombre del archivo de tu descarga de UNetbootin. Que será probablemente así:

¶ 76 Leave a comment on paragraph 76 0 sudo ./unetbootin-linux-494

¶ 77 Leave a comment on paragraph 77 0 y presiona Enter (asegúrate de dejar un espacio después de ‘sudo’). Puede que te pida tu contraseña, introdúcela (tu tecleado de la contraseña no va a ser visible en el Terminal, pero escríbela de todas maneras y presiona Enter).

¶ 78 Leave a comment on paragraph 78 0 UNetbootin debería lanzarse.

- Haz la copia

Inserta el USB preparado. En UNetbootin, selecciona el botón redondo al lado de ‘Diskimage’ (Imagen de disco). Selecciona el archivo de imagen del disco presionando en el paréntesis (…) a la derecha de la ventana. Abre Downloads (Descargas) (dando por hecho que allí es donde está guardada tu descarga de Tails), y selecciona el archivo .iso de Tails. Bajo ‘Type’ (Tipo) selecciona ‘USB drive’ (Memoria USB), y bajo ‘Drive’ (Dispositivo), selecciona la ubicación del USB (probablemente es /dev/sdc, o similar, pero es muy importante que tengas esta ubicación correcta – en GParted, habrás visto la ubicación de tu lector bajo ‘partition’ (partición)). Si no muestra nada bajo ‘Drive’, espera un momento, o prueba a marcar o desmarcar la casilla de ‘show all drives’ (enseña todos los lectores).¶ 79 Leave a comment on paragraph 79 0 Haz clic en OK.

¶ 80 Leave a comment on paragraph 80 0 Cuando la copia esté completa, sal de UNetbootin en vez de reiniciar, y cierra la Terminal también. Retira el USB de manera segura y apaga el sistema.

¶ 81 Leave a comment on paragraph 81 0 ¡Has terminado! Una vez hayas dispongas tu ordenador para iniciarse desde el USB (ver página 32), puedes empezar con Tails desde tu memoria USB.

¶ 82

Leave a comment on paragraph 82 0

3. Instalar Tails manualmente vía Linux

Ver también:

https://tails.boum.org/doc/first_steps/installation/manual/linux/index.en.html

- ¶ 83 Leave a comment on paragraph 83 0

- Averigua el nombre del dispositivo para la memoria USB

El ‘nombre del dispositivo’ se refiere a la forma en que tu ordenador ha identificado la memoria y debería de ser algo como /dev/sdb, /dev/sdc1, etc. Si no estás seguro/a del nombre exacto del dispositivo, haz lo siguiente:

- ¶ 84 Leave a comment on paragraph 84 0

- Asegúrate de que el USB al que quieres copiar Tails esté desenchufado.

- Abre GNOME Disk Utility (Utilidad del Disco) desde el menú Applications ▸ System Tools ▸ Disk Utility (Aplicaciones ▸ Herramientas del Sistema ▸ Utilidad del Disco) (si no puedes encontrarlo, usa la función de búsqueda de Ubuntu, el icono en la parte superior izquierda, para localizarlo con la búsqueda ‘GNOME’).

- ‘Disk Utility’ lista todos los dispositivos de almacenamiento actuales en la sección izquierda de la ventana.

- Inserta el USB al que quieres copiar Tails. Un dispositivo nuevo aparecerá en la lista de dispositivos de almacenamiento. Haz clic en él.

- En la sección derecha de la ventana, verifica que el dispositivo corresponda con el tuyo, la marca, tamaño, etc.

En esta captura de pantalla, el USB es un Kingston DataTraveler de 2.0 GB y su nombre de dispositivo (Device) es /dev/sdc. El tuyo será diferente.

Si aún no estás seguro/a del nombre del dispositivo, deberías de detenerte o te arriesgas a sobrescribir tu disco duro interno.

- Localiza Tails

¶ 85 Leave a comment on paragraph 85 0 Encuentra la descarga de Tails, haz clic con el botón derecho, y selecciona ‘properties’ (propiedades). Deberías de ver la ubicación del archivo (p.ej. /home/amnesia/Desktop/tails-0.6.2.iso) – guarda una nota de esta.

- Enchufa el USB

- Instala isohybrid

¶ 85 Leave a comment on paragraph 85 0 Si usas Ubuntu, la utilidad ‘isohybrid” debería estar incluida en tus paquetes de software. Para comprobarlo, o en efecto instalarlo, abre ‘Terminal’ (si no puedes encontrar Terminal, usa la función de búsqueda de Ubuntu, el icono en la izquierda superior). Es una caja negra con una entrada de comando que dice: usuario@

: $ ¶ 86 Leave a comment on paragraph 86 0 Escribe lo siguiente cuidadosamente en la Terminal, antes de presionar Enter:

¶ 87 Leave a comment on paragraph 87 0 sudo apt-get install syslinux

Nota: las instrucciones de Terminal, como de más arriba, son sensibles a las mayúsculas y se deben escribir exactamente. - Haz la copia

En la Terminal, escribe el siguiente comando, reemplazando [tails.iso] con la ubicación de Tails que encontraste en el paso 2, y reemplazando [device] con el nombre del dispositivo que encontraste en el paso 1.¶ 88 Leave a comment on paragraph 88 0 sudo dd if=[tails.iso] of=[device] bs=16M && sync

¶ 89 Leave a comment on paragraph 89 0 He aquí un ejemplo de mando a ejecutar (el texto en negrita significa la sección que será diferente en tu caso).

¶ 90 Leave a comment on paragraph 90 0 sudo dd if=/home/amnesia/Downloads of=/dev/sdb bs=16M && sync

¶ 91 Leave a comment on paragraph 91 0 Puede que te solicite tu contraseña, introdúcela (es posible que tu tecleado de la contraseña no sea visible en la terminal, pero escríbelo de todas maneras y presiona Enter).

¶ 92 Leave a comment on paragraph 92 0 A menos que veas un mensaje de error, Tails se estará copiando al dispositivo. Todo el proceso puede llevar algo de tiempo, generalmente unos minutos. Recibirás un mensaje en la terminal diciéndote que la instalación se ha completado, o puede que la entrada de comando simplemente reaparezca cuando esté completa. Puedes apagar tu ordenador y empezar Tails desde el dispositivo nuevo.

¶ 93 Leave a comment on paragraph 93 0 Troubleshooting (Solución de problemas)

¶ 94

Leave a comment on paragraph 94 0

dd: /dev/sdx: No such file or directory (No existe el fichero o el directorio)

Revisa el nombre del dispositivo que encontraste en el paso 1. Si no estás seguro de la ruta a tu descarga de Tails o si te da el mensaje de error (No such file or directory), puedes escribir primero dd, seguido por un espacio y después arrastrar el icono de tu descarga de Tails desde el navegador de archivos y dejarlo caer en la Terminal. Esto debería de inserir la ruta correcta a tu descarga de Tails en Terminal. Después completa el comando y ejecútalo.

¶ 95

Leave a comment on paragraph 95 0

dd: /dev/sdx: Permission denied (Permiso negado)

Puede que hayas cometido un error con el nombre del dispositivo, por favor, revísalo. Si estás seguro/a del nombre del dispositivo, este podría ser un problema de permiso denegado y podrías necesitar lograr privilegios administrativos antes de poder ejecutar los comandos en la terminal (esto se resuelve, generalmente, incluyendo ‘sudo’ en la instrucción, como se ha indicado anteriormente).

¶ 96

Leave a comment on paragraph 96 0

dd: tails.iso: No such file or directory (No existe el fichero o el o el directorio)

Puede que hayas cometido un error con el nombre de la ruta hacía el archivo de tu descarga de Tails en el paso 2.

¶ 97

Leave a comment on paragraph 97 0

Actualizar Tails

Tails (si se ha hecho con el instalador de Tails, es decir un sistema de Tails clonado) debería buscar y descargar actualizaciones automáticamente. Después de iniciar Tails y conectarte a Tor, si hay una actualización disponible, aparece una caja de dialogo y propone que actualices tu sistema.

Sin embargo, a menudo puede llevar un poco de tiempo hasta que Tails se conecte a internet después de iniciarse, en cuyo caso puede que no sea capaz de buscar actualizaciones al principio. Puedes revisar si hay actualizaciones en cualquier momento abriendo el Terminal (icono de caja negra en la barra de herramientas superior en el escritorio de Tails) y tecleando el siguiente comando:

tails-upgrade-frontend-wrapper

¶ 98

Leave a comment on paragraph 98 0

Y presiona Enter. Tails revisará si hay actualizaciones, o te informará si tu sistema está al día.

Nota: si tu versión de Tails se hizo manualmente usando UNetbootin o tu sistema Linux, en lugar de clonar otro sistema Tails, no se actualizará. En este caso, deberías consultar la página web de Tails para las actualizaciones y, si hay una versión nueva disponible, crear un nuevo USB de Tails . Cada vez que haces una instalación manual de Tails, deberías de clonarlo a una memoria USB nueva y usar esa copia, ya que ésta se actualizará automáticamente y te permitirá crear un volumen permanente.

¶ 99

Leave a comment on paragraph 99 0

Usar Tails

Primero, debes hacer que tu laptop se inicie desde el lector USB. Ver página 31 de las instrucciones.

Cuando inicies en Tails, verás una pantalla con las opciones ‘Live’ (En Vivo) y ‘Live failsafe’ (En Vivo a prueba de fallos). Usa las teclas con flechas para escoger ‘Live’ y presiona le tecla de Enter.

¶ 100 Leave a comment on paragraph 100 0 Después te ofrecerá, ‘More options?’(¿Más opciones?). No es esencial que entres en este menú a menos que necesites configurar Tails para evitar la censura a Tor. De otra manera puedes seleccionar no y ‘Login’ (Ingreso).

¶ 101 Leave a comment on paragraph 101 0 Si seleccionas sí para más opciones, verás:

¶ 102 Leave a comment on paragraph 102 0 ‘Administrative password’ (Contraseña administrativa). Es improbable que necesites crear una, a no ser que quieras acceder al disco duro interno del ordenador (que no está recomendado y puede dar lugar a riesgos de seguridad innecesarios).

¶ 103 Leave a comment on paragraph 103 0 ‘Windows camouflage’ (Camuflaje Windows). Si activas el camuflaje ‘Activate Microsoft Windows (version) camouflage’, Tails se verá más similar al sistema operativo de Windows. Esto puede ser útil en lugares públicos si crees que el SO Tails puede ser reconocido o generar sospechas.

¶ 104 Leave a comment on paragraph 104 0 ‘Spoof all MAC addresses’(Burla todas las direcciones MAC), debería seleccionarse automáticamente. Esta es una buena opción para esconder todos los números de serie en tus tarjetas de red, y por lo tanto es otra función que ayuda a esconder tu ubicación.

¶ 105 Leave a comment on paragraph 105 0 ‘Network configuration’ (Configuración de red), bajo la cual tienes dos opciones: connect directly to the Tor network (conectar directamente a la red de Tor), o ‘This computer’s internet connection is censored, filtered or proxied. I need to configure bridge, firewall or proxy settings’(La conexión a internet de este ordenador está censurada, filtrada o con proxy. Necesitas configurar un puente, contrafuegos o detalles de de proxy). Si tu red no permite la conexión a Tor, selecciona la segunda opción.

¶ 106

Leave a comment on paragraph 106 0

Usar Tails vía puentes/eludir la censura

Esto ayuda a la gente a conectarse a la red de Tor en situaciones donde su conexión no permite conexiones a Tor. Puentes son transmisores de Tor (nodos o ordenadores que reciben tráfico en la red de Tor y lo transmiten) que ayudan a eludir la censura.

¶ 107 Leave a comment on paragraph 107 0 Cuando inicias usando el USB con Tails y te ofrece ‘More options?’(¿Más opciones?), selecciona ‘Yes’ (Sí) y continúa.

¶ 108 Leave a comment on paragraph 108 0 Bajo ‘Network configuration’ (Configuración de red), selecciona ‘This computer’s internet connection is censored, filtered of proxied. I need to configure bridge, firewall or proxy settings’ (La conexión a internet de este ordenador está censurada, filtrada o con proxy. Necesitas configurar un puente, cortafuegos o detalles de proxy).

¶ 109 Leave a comment on paragraph 109 0 Después, cuando te conectes a Internet, aparecerá la ventana de tu navegador Tor haciéndote la misma pregunta.

¶ 110

Leave a comment on paragraph 110 0

¶ 111 Leave a comment on paragraph 111 0 Si la segunda opción es relevante, haz clic en ‘Configure’ (Configurar). Te preguntará si necesitas (usar un proxy para acceder a internet) use a proxy to access the internet, selecciona ‘No’; después, si tu ordenador (tiene la conexión a internet por medio de un cortafuego que solo permite conexiones a ciertos puertos) internet connection goes through a firewall that only allows connections to certain ports – selecciona ‘No’; a continuación, si tu (ISP obstruye / censura conexiones a la red Tor) ISP blocks / censors connections to the Tor network. Si necesitas configurar puentes, selecciona ‘Yes’ (Sí) aquí y presiona ‘Next’ (Próximo).

¶ 112

Leave a comment on paragraph 112 0

¶ 113 Leave a comment on paragraph 113 0 Ahora tienes un recuadro para rellenar uno o más ‘bridges’ (puentes) –secuencias de números que identifican un Tor relay (repetidor puente). Para conseguir puentes, ve a https://bridges.torproject.org o, si no puedes acceder a la página web, escribe un correo a bridges@torproject.org desde una cuenta gmail.com o yahoo.com, con la línea ‘get bridges’ (obtener puentes) en el cuerpo del mensaje y te deberían enviar algunos. Usar un puente puede ser una forma sumamente lenta de conectarse a internet, pero si necesitas sortear censuras, funciona muy bien.

¶ 114

Leave a comment on paragraph 114 0

Crear un volumen persistente en Tails

Crear un espacio de almacenamiento persistente en tu memoria USB con Tails.

¶ 115 Leave a comment on paragraph 115 0 Para crear un volumen persistente en Tails, ve a Applications > Tails > Configure persistent volume (Aplicaciones > Tails > Configurar volumen persistente. Una vez que hayas introducido una contraseña muy fuerte (ver capítulo 8), puedes escoger qué tipo de archivos guardarás en el volumen persistente. Podrías seleccionar todos los tipos para mantener tus opciones abiertas.

¶ 116 Leave a comment on paragraph 116 0 Ahora, cada vez que arranques el USB con Tails, se te harán dos preguntas: ‘Use persistence?’ (¿Usar persistencia?) y ‘More options?’ (¿Más opciones?) (Como antes). Si haces clic en ‘Yes’ (Sí) para ‘usar persistencia’ y introduces la contraseña, puedes acceder a cualquier tipo de dato (p.ej. cliente de correo configurado, cliente de mensajería instantánea, gestor de contraseñas, o a archivos) que hayas guardado en el volumen persistente en sesiones previas.

¶ 117

Leave a comment on paragraph 117 0

Usar KeePassX

KeePassX es un gestor de contraseñas que guarda usuarios y contraseñas en una base de datos local encriptada, protegida por una contraseña maestra. También viene con PWGen, un generador de contraseñas aleatorias fuertes. Encontrarás el KeePassX en Applications > Accessories > KeyPassX (Aplicaciones > Accesorios> KeyPassX).

¶ 118

Leave a comment on paragraph 118 0

Para crear un nuevo banco de datos para contraseñas:

File > New database (Archivo > Nuevo banco de datos). Crea una contraseña maestra fuerte que protegerá tu banco de datos. Después puedes nombrar tu archivo de datos y elegir la ubicación en la que se guardará.

¶ 119 Leave a comment on paragraph 119 0 Groups > New groups (Grupos > Grupos nuevos) (p.ej. grupo ‘Jabber’, para tus usuarios y contraseñas de Jabber – más sobre Jabber en el capítulo 6).

¶ 120

Leave a comment on paragraph 120 0

Para agregar una contraseña nueva:

Haz clic en un grupo > Entries > Add new entry (Inscripciones > Agregar nueva inscripción). Aquí tienes la opción de introducir una contraseña, o generar una al azar (haz clic en ‘Gen’). Si haces clic en el icono del ojo, podrás ver los caracteres de la contraseña, si no permanecerá oculto.

¶ 121

Leave a comment on paragraph 121 0

Para extraer una contraseña:

Cuando has agregado una contraseña a un grupo, puedes hacer un clic con el botón derecho sobre la contraseña deseada y seleccionar ‘copy password to clipboard’ (copiar contraseña al portapapeles). Después puedes pegarla en un formulario de inicio de sesión.

¶ 122

Leave a comment on paragraph 122 0

Correo electrónico en Tails

*Deberías de leer el capítulo 5 sobre encriptación de correo antes de continuar leyendo el resto del capítulo.*

¶ 123

Leave a comment on paragraph 123 0

Importar tu clave de otro laptop/sistema operativo

Mucha gente usa una memoria Tails, dirección de correo, clave, etc. separada, para proyectos diferentes, que es una manera genial de trabajar con seguridad y compartimentar tus actividades. Sin embargo, quizá quieras agregar una clave generada en otro laptop a tu gestor de claves en Tails (pero ten en cuenta si esto podría comprometer tu anonimato en Tails). Para esto, necesitaras un USB extra.

¶ 124 Leave a comment on paragraph 124 0 Inserta un USB en el laptop que tiene la clave que deseas mover. Abre Thunderbird, y ve a Enigmail > Key management (Gestión de claves). Encuentra tu dirección de correo/llave en tu lista de contactos y haz clic con el botón derecho en ella para seleccionarla > Export keys to file > Export secret keys (Exportar llaves a archivo> Exportar claves secretas). Encuentra tu dispositivo USB y selecciónalo como la locación en donde guardar tu llave. Remueve la memoria USB de forma segura.

¶ 125 Leave a comment on paragraph 125 0 Inicia tu sistema Tails. Una vez que Tails haya iniciado y se haya conectado a Internet, inserta el dispositivo USB con tu llave guardada en él. Haz clic en el applet de encriptación OpenPGP de Tails (el icono de portapapeles a la derecha superior de la barra de menú) > File > Import (Archivo > Importar). Abre los archivos de tu USB para encontrar la llave a importar y selecciona Import (Importar).

¶ 126 Leave a comment on paragraph 126 0 Cuando hayas importado tu clave a Tails, puede que desees borrar de forma segura la llave del USB que has usado para transportarla, ya que no es prudente tener tu llave secreta guardada en un USB desprotegido. Con la función ‘Wipe’ (Limpiar) en Tails (haz clic con el botón derecho sobre el archivo en el dispositivo USB) se borrará el archivo de forma segura.

¶ 127 Leave a comment on paragraph 127 0 > Claws

¶ 128 Leave a comment on paragraph 128 0 Tails viene con un cliente de correo para escritorio pre instalado, Claws. Puedes usarlo para configurar tu cuenta de correo con un plug-in GPG para mandar correos encriptados, de manera muy similar a como puedes configurar Thunderbird en tu sistema operativo regular (ver capítulo 5).

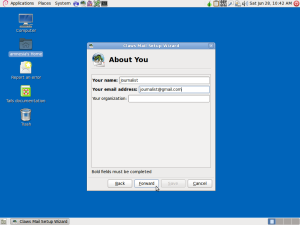

¶ 129 Leave a comment on paragraph 129 0 Configurar tu cuenta de correo con Claws

- ¶ 130 Leave a comment on paragraph 130 0

- Usa el set up wizard (asistente de instalación) de Claws, introduce tu nombre (si lo deseas) y tu dirección de correo.

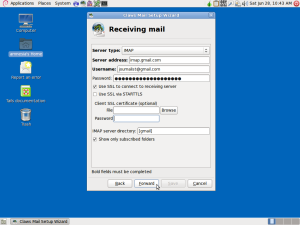

Por favor toma nota de que muchos servidores de correo no funcionan bien con la red Tor, en cuyo caso la configuración de Claws podría no funcionar. Puedes utilizar o probar un proveedor de correo diferente, o ver ‘Otras formas de encriptar en Tails’ abajo. - Recibir correo

Para recibir correo, tienes las opciones de tipo de servidor POP3 o IMAP.

Información del Experto: A diferencia de POP, IMAP ofrece comunicación de dos vías entre tu cuenta de correo online y tu cliente de correo en el escritorio, de manera que cualquier cambio que haces en el cliente de correo se aplica a tu cuenta online (p.ej. si marcas un correo como ‘leído’ en Claws Mail con IMAP, aparecerá como ‘leído en tu correo web también).¶ 132 Leave a comment on paragraph 132 0 ADVERTENCIA: Desarrolladores de Tails han descubierto recientemente que Claws Mail filtra la versión de texto simple de correos encriptados al servidor IMAP, haciendo que tu correo ‘encriptado’ sea potencialmente legible si es interceptado. Por esto, recomendamos que encriptes tus mensajes manualmente en un editor de texto y después lo pegues en Claws Mail (ver ‘Otras formas de encriptar correos en Tails – Applet de encriptación OpenPGP). Otra opción, configurar tu correo en POP3.

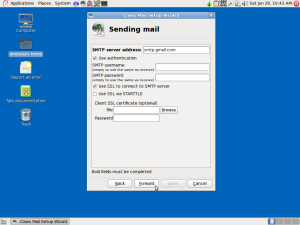

En función de si has escogido IMAP o POP3, deberás buscar en la red la correcta dirección IMAP o POP3 del servidor de correo de tu proveedor. Bajo ‘username’ (nombre de usuario) teclea tu dirección de correo entera.¶ 133 Leave a comment on paragraph 133 0 Puedes introducir la contraseña o dejarla en blanco (en cuyo caso la solicitará cada vez que la contraseña es necesaria).

El ‘IMAP server directory’ (directorio de servidor IMAP) es opcional y se puede dejar en blanco. - Enviar correos

También necesitarás buscar online la dirección del servidor SMTP de tu proveedor de correo, e introducirlo aquí. - ¡Configuración terminada!

Ahora ya puedes abrir Claws, configurar una encriptación, fabricar un par de llaves y cambiar tus configuraciones.

¶ 136

Leave a comment on paragraph 136 0

Configurar Claws para encriptación

Claws debería ya tener instalados los plug-ins para encriptación, pero para verificar:

En Claws, ve a Configuration > Plugins > PGPcore > Load (Configuración > Plug-ins > PGPnúcleo > Cargar)

¶ 137 Leave a comment on paragraph 137 0 Aparece una ventana nueva, ‘Select the plugins to load’ (Selecciona los complementos a cargar): selecciona ambos PGPcore y PGPinline (mantiene presionado ‘Ctrl’ para poder seleccionar múltiples opciones), y haz clic en Open (Abrir).

¶ 138

Leave a comment on paragraph 138 0

Fabricar un par de llaves

En Claws, ve a Configuration > Preferences for current account > GPG (Configuración > Preferencias de cuenta corriente > GPG) (bajo Plug-ins).

¶ 139

Leave a comment on paragraph 139 0

– Escoge ‘Select key by your email address’ (Selecciona llave por medio de tu dirección de correo).

– Si todavía no has creado un par de llaves para la dirección de correo, haz clic en ‘Generate a new key pair’ (Generar un par de claves nuevas).

- ¶ 140 Leave a comment on paragraph 140 0

- Te pedirá que introduzcas la frase de contraseña para esa dirección de correo (dos veces) y después la llave se empezará a generar.

- Mueve tu ratón alrededor de la pantalla mientras se genera la llave para aumentar la aleatoriedad.

- Una vez completado, una ventana aparecerá con el mensaje ‘Key generated’ (clave generada) y preguntando ‘Do you want to export it to a key server?’ (¿Deseas exportarlo a un servidor de llaves?). Si deseas que la llave sea públicamente accesible (es como listar tu número en una guía telefónica), para que las personas puedan encontrar tu llave y mandarte correos encriptados, selecciona ‘Yes’ (Sí).

¶ 141

Leave a comment on paragraph 141 0

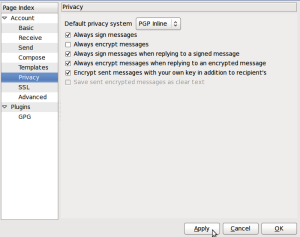

Verificar tu encriptación y opciones de firma

En Claws, ve a Configuration > Preferences for current account > Privacy (Configuración > Preferencias de cuenta corriente > Privacidad) (en el menú a mano izquierda).

¶ 142

Leave a comment on paragraph 142 0

– Pon el ‘privacy system’ (Sistema de privacidad por defecto) en ‘PGP Inline’.

– Puede que quieras marcar ‘Always sign messages’ (Siempre firma mensajes).

– También deberías de marcar ‘Encrypt sent messages with your own key in addition to recipient’s’ (Encripta mensajes enviados con tu propia llave además de la del destinatario) para que puedas decriptar y leer tus mensajes enviados.

– Cuando hayas hecho tu selección, haz clic en ‘Apply’ (Aplica).

¶ 143

Leave a comment on paragraph 143 0

¶ 144

Leave a comment on paragraph 144 0

Todas las otras configuraciones por defecto en Claws deberían de estar bien. Quizá quieras cambiar la frecuencia con que Claws busca nuevos mensajes. Hazlo aquí por medio de:

Configuration > Preferences > Mail handling > Receiving (Configuración > Preferencias > Gestión de correo > Recibir).

¶ 145 Leave a comment on paragraph 145 0 > Otras formas de encriptar correos en Tails – applet de encriptación OpenPGP

¶ 146 Leave a comment on paragraph 146 0 Ya que todas las conexiones a internet en Tails van por medio de la red Tor, las conexiones a tu proveedor de correo desde tu cliente también irán por medio de Tor. Los usuarios de algunos proveedores de correo a veces tienen problemas al configurar sus cuentas de correo con Claws por medio de Tails, porque la conexión es re-dirigida por medio de la red Tor para esconder su ubicación.

¶ 147 Leave a comment on paragraph 147 0 Tails ofrece un método alternativo que puedes usar para encriptar correos y archivos adjuntos del correo. En vez de usar un cliente de correo para encriptar el mail entero, puedes seleccionar un texto y encriptarlo con la clave del destinatario deseado, para luego pegarlo en el cuerpo de un mail (p.ej. al redactar un correo desde un interfaz web en el navegador).

¶ 148 Leave a comment on paragraph 148 0 Importar la llave pública del contacto

¶ 149 Leave a comment on paragraph 149 0 Ve al applet de encriptación OpenPGP (el icono de portapapeles en la derecha superior de la barra de menú) > Manage keys (Gestionar llaves) > después o bien:

¶ 150

Leave a comment on paragraph 150 0

Remote > Find remote keys (Remoto > Encuentra claves remotas) (si no conoces la llave de la persona). Introduce el nombre del contacto y haz clic en ‘Search’ (Búsqueda).

O

File > Import (Archivo > Importar) (si ya tienes la llave guardada en un archivo).

¶ 151 Leave a comment on paragraph 151 0 Encriptación del texto

¶ 152 Leave a comment on paragraph 152 0 Applications (‘Aplicaciones’ a la izquierda superior del menú de herramientas) > Accessories > gedit Text Editor (Accesorios > gedit Editor de Texto). Escribe tu mensaje. Después selecciónalo todo (Ctrl + A) y copia (Ctrl + C, o clic con el botón derecho > ‘copy’) el mensaje en el portapapeles. Ve al applet de encriptación OpenPGP > Sign/encrypt Clipboard with Public Keys (Firma/encripta portapapeles con Llaves Públicas) > selecciona el destinatario de tu correo (necesitas ya haber importado su llave), firma el mensaje con la dirección de correo que usarás para mandar tu correo y haz clic en OK. Después pega el mensaje (Ctrl + V) en la ventana de redacción de tu cuenta de correo y envíalo.

¶ 153 Leave a comment on paragraph 153 0 Ten en cuenta que has encriptado el mensaje, para que sólo el destinatario deseado pueda deshacer la encriptación. Esto quiere decir que una vez encriptado, no lo puedes desencriptar para leerlo tú. Por lo tanto, si usas este método, es una buena idea seleccionar tu propia llave pública, además de la del destinatario cuando encriptes el mensaje. Entonces podrás desencriptarlo si deseas leer tus mensajes enviados.

¶ 154 Leave a comment on paragraph 154 0 Desencriptar el texto

¶ 155 Leave a comment on paragraph 155 0 Selecciona el texto encriptado que deseas desencriptar. Incluye las líneas“—–BEGIN PGP MESSAGE—–“ (INICIO MENSAJE PGP) y “—–END PGP MESSAGE—–” (FIN MENSAJE PGP). Copia el texto al portapapeles (Ctrl + C, o clic derecho > ‘copy’). El applet OpenPGP (icono del portapapeles) muestra un candado, lo que significa que contiene texto encriptado. Si el texto que has seleccionado está sólo firmado pero no encriptado, el applet OpenPGP enseña un sello, lo que significa que el portapapeles contiene texto firmado.

¶ 156 Leave a comment on paragraph 156 0 Haz clic en el applet OpenPGP (icono portapapeles) y selecciona ‘Decrypt/Verify Clipboard’ (Decripta/Verifica Portapapeles) en el menú. El texto desencriptado aparece en el ‘Output’ (Producto) de la caja de texto GnuPG.

¶ 157 Leave a comment on paragraph 157 0 Encriptación de adjuntos del correo

¶ 158 Leave a comment on paragraph 158 0 Es fácil encriptar archivos usando llaves públicas y mandarlas por correo con Tails. Haz clic con el botón derecho en el archivo deseado > Encrypt (Encriptar) > marca la dirección de correo del destinatario (firma el mensaje como la dirección de la que mandarás el correo) > OK. Ahora verás una copia del archivo seleccionado, con la extensión ‘.pgp’, esto quiere decir que es un archivo encriptado. Adjunta el archivo .pgp en tu correo, que sólo puede ser desencriptado y abierto por el destinatario seleccionado.

Comentarios

Los Comentarios están cerrados

0 Comments on La página completa

0 Comments on Párrafo 1

0 Comments on Párrafo 2

0 Comments on Párrafo 3

0 Comments on Párrafo 4

0 Comments on Párrafo 5

0 Comments on Párrafo 6

0 Comments on Párrafo 7

0 Comments on Párrafo 8

0 Comments on Párrafo 9

0 Comments on Párrafo 10

0 Comments on Párrafo 11

0 Comments on Párrafo 12

0 Comments on Párrafo 13

0 Comments on Párrafo 14

0 Comments on Párrafo 15

0 Comments on Párrafo 16

0 Comments on Párrafo 17

2 Comments on Párrafo 18

0 Comments on Párrafo 19

0 Comments on Párrafo 20

0 Comments on Párrafo 21

0 Comments on Párrafo 22

0 Comments on Párrafo 23

0 Comments on Párrafo 24

0 Comments on Párrafo 25

0 Comments on Párrafo 26

0 Comments on Párrafo 27

0 Comments on Párrafo 28

0 Comments on Párrafo 29

0 Comments on Párrafo 30

0 Comments on Párrafo 31

0 Comments on Párrafo 32

0 Comments on Párrafo 33

0 Comments on Párrafo 34

0 Comments on Párrafo 35

0 Comments on Párrafo 36

0 Comments on Párrafo 37

0 Comments on Párrafo 38

0 Comments on Párrafo 39

0 Comments on Párrafo 40

0 Comments on Párrafo 41

0 Comments on Párrafo 42

0 Comments on Párrafo 43

0 Comments on Párrafo 44

0 Comments on Párrafo 45

0 Comments on Párrafo 46

0 Comments on Párrafo 47

0 Comments on Párrafo 48

0 Comments on Párrafo 49

0 Comments on Párrafo 50

0 Comments on Párrafo 51

0 Comments on Párrafo 52

0 Comments on Párrafo 53

0 Comments on Párrafo 54

0 Comments on Párrafo 55

0 Comments on Párrafo 56

0 Comments on Párrafo 57

0 Comments on Párrafo 58

0 Comments on Párrafo 59

0 Comments on Párrafo 60

0 Comments on Párrafo 61

0 Comments on Párrafo 62

0 Comments on Párrafo 63

0 Comments on Párrafo 64

0 Comments on Párrafo 65

0 Comments on Párrafo 66

0 Comments on Párrafo 67

0 Comments on Párrafo 68

0 Comments on Párrafo 69

0 Comments on Párrafo 70

0 Comments on Párrafo 71

0 Comments on Párrafo 72

0 Comments on Párrafo 73

0 Comments on Párrafo 74

0 Comments on Párrafo 75

0 Comments on Párrafo 76

0 Comments on Párrafo 77

0 Comments on Párrafo 78

0 Comments on Párrafo 79

0 Comments on Párrafo 80

0 Comments on Párrafo 81

0 Comments on Párrafo 82

0 Comments on Párrafo 83

0 Comments on Párrafo 84

0 Comments on Párrafo 85

0 Comments on Párrafo 86

0 Comments on Párrafo 87

0 Comments on Párrafo 88

0 Comments on Párrafo 89

0 Comments on Párrafo 90

0 Comments on Párrafo 91

0 Comments on Párrafo 92

0 Comments on Párrafo 93

0 Comments on Párrafo 94

0 Comments on Párrafo 95

0 Comments on Párrafo 96

0 Comments on Párrafo 97

0 Comments on Párrafo 98

0 Comments on Párrafo 99

0 Comments on Párrafo 100

0 Comments on Párrafo 101

0 Comments on Párrafo 102

0 Comments on Párrafo 103

0 Comments on Párrafo 104

0 Comments on Párrafo 105

0 Comments on Párrafo 106

0 Comments on Párrafo 107

0 Comments on Párrafo 108

0 Comments on Párrafo 109

0 Comments on Párrafo 110

0 Comments on Párrafo 111

0 Comments on Párrafo 112

0 Comments on Párrafo 113

0 Comments on Párrafo 114

0 Comments on Párrafo 115

0 Comments on Párrafo 116

0 Comments on Párrafo 117

0 Comments on Párrafo 118

0 Comments on Párrafo 119

0 Comments on Párrafo 120

0 Comments on Párrafo 121

0 Comments on Párrafo 122

0 Comments on Párrafo 123

0 Comments on Párrafo 124

0 Comments on Párrafo 125

0 Comments on Párrafo 126

0 Comments on Párrafo 127

0 Comments on Párrafo 128

0 Comments on Párrafo 129

0 Comments on Párrafo 130

0 Comments on Párrafo 131

0 Comments on Párrafo 132

0 Comments on Párrafo 133

0 Comments on Párrafo 134

0 Comments on Párrafo 135

0 Comments on Párrafo 136

0 Comments on Párrafo 137

0 Comments on Párrafo 138

0 Comments on Párrafo 139

0 Comments on Párrafo 140

0 Comments on Párrafo 141

0 Comments on Párrafo 142

0 Comments on Párrafo 143

0 Comments on Párrafo 144

0 Comments on Párrafo 145

0 Comments on Párrafo 146

0 Comments on Párrafo 147

0 Comments on Párrafo 148

0 Comments on Párrafo 149

0 Comments on Párrafo 150

0 Comments on Párrafo 151

0 Comments on Párrafo 152

0 Comments on Párrafo 153

0 Comments on Párrafo 154

0 Comments on Párrafo 155

0 Comments on Párrafo 156

0 Comments on Párrafo 157

0 Comments on Párrafo 158