Capítulo 1: Proteger el Sistema

¶ 1 Leave a comment on paragraph 1 0 Tu seguridad y/o métodos de encriptación serán eficaces si cada nivel de tu sistema es seguro. Puedes mandar tus correos con encriptación indescifrable o usar las contraseñas más fuertes que se puedan imaginar, pero si tu sistema es ‘interceptado’, ‘hackeado’ o vulnerable, tus esfuerzos pueden ser inútiles, ya que tu encriptación puede ser burlada sin necesidad de decodificarla.

¶ 2 Leave a comment on paragraph 2 0 Según tu nivel de riesgo o la sofisticación de tu adversario, las estrategias de protección pueden variar desde tan solo tener tu teléfono u ordenador portátil contigo en todo momento, a usar ordenadores de segunda mano, comprados con dinero en efectivo y practicar medidas InfoSec más fuertes durante un proyecto específico.

¶ 3

Leave a comment on paragraph 3 0

Piensa en ‘proteger tu sistema’ como en construir un castillo de naipes: para que funcione, debes construir tu seguridad de abajo hacia arriba.

En este capítulo, aprenderás cómo poner los cimientos de un sistema seguro y gestionar la seguridad de tu hardware y firmware.

¶ 4 Leave a comment on paragraph 4 0 Este capítulo es el más importante del libro. También es bastante técnico y contiene la información más compleja de todo el libro. Las soluciones que se dan son muchas, pero la seguridad máxima es el resultado final de sólo una de ellas. Aquí, exponemos la horrible realidad de la enorme vulnerabilidad del hardware, y dejamos que tú decidas cuál es la medida de seguridad más apropiada para ti. Para varias de las soluciones descritas aquí (como las modificaciones especializadas del hardware y el reemplazo del firmware) necesitarás la ayuda de expertos.

¶ 5 Leave a comment on paragraph 5 0 Por más largo y técnico que sea este capítulo, ¡por favor sigue leyendo! Deberías de estar informado sobre las vulnerabilidades dentro de tu sistema, aún si en este momento no tienes la habilidad o la necesidad de resolverlas. Esta es información importante que fortalecerá tu confianza en tu sistema y en su uso, y que te preparará para las más simples futuras soluciones que esperamos sean desarrolladas pronto.

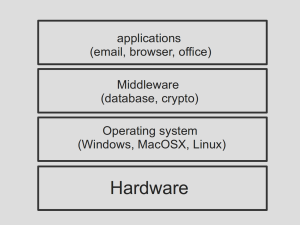

¶ 6

Leave a comment on paragraph 6 0

Arquitectura básica de un ordenador

Interfaz – pantalla

Interfaz – pantalla

Aplicaciones – tu software/programas

Middleware – programación que conecta y permite el intercambio de información entre dos programas separados y a menudo, ya existentes: p.ej. permite que los programas acceder a las bases de datos

Sistema Operativo – Windows XP/7/8/10, Mac OS X, Linux, etc.

Firmware – software fundamental programado en el hardware que proporciona instrucciones para que un dispositivo comunique con el resto del hardware del ordenador

Hardware – los elementos físicos que componen un sistema informático

¶ 7 Leave a comment on paragraph 7 0 En este capítulo, vamos a considerar principalmente la seguridad al nivel básico: hardware y firmware.

¶ 8

Leave a comment on paragraph 8 0

Hardware y firmware

‘Hardware’ se refiere a tu máquina física. Los ordenadores de escritorio, ‘desktop’, no son recomendables para un trabajo periodístico importante, ya que son fijos y por lo tanto no sólo son poco prácticos, sino también vulnerables a ataques físicos cuando tú no estás allí. Aquí vamos a hablar de los laptops, u ordenadores portátiles.

¶ 9 Leave a comment on paragraph 9 0 Para nuestros fines, ‘laptop’ se refiere a todos los componentes físicos, incluyendo la batería, el disco duro, el lector de CD, la tarjeta Wi-Fi, el micrófono y la webcam. Consideramos también hardware adicional cualquier teclado, ratón, escáner/impresora, webcam, etc. que conectes a tu laptop.

¶ 10 Leave a comment on paragraph 10 0 Las amenazas al hardware pueden ser:

- ¶ 11 Leave a comment on paragraph 11 0

- Robo o daño

- Ataque físico

- Ataque virtual/remoto

¶ 12 Leave a comment on paragraph 12 0 Los riesgos principales a tu hardware son que este sea hurtado, dañado, físicamente interceptado o alterado; o que se acceda a él de manera virtual/remota para transmitir señales (esto es recoger y entregar información).

¶ 13

Leave a comment on paragraph 13 0

Hay cinco medidas claves que son importantes para la protección del hardware:

> Prevenir ataques virtuales y físicos en tu hardware:

- ¶ 14 Leave a comment on paragraph 14 0

- Comprar el laptop correcto

- Modificar tu hardware

- Comprar tu laptop anónimamente

- Vigilar tu laptop

- Medidas de detección (por si llegas a separarte de tu/s laptop/s)

> Prevenir ataques físicos en tu hardware:

¶ 15 Leave a comment on paragraph 15 0 Aunque estos cinco pasos al principio pueden sonar confusos y hasta abrumadores, todos ellos pueden ser practicados por periodistas novatos en informática y en InfoSec. Cómo conseguir tener un hardware seguro y cómo mantenerlo así se explicará en este capítulo, todo lo que tienes que hacer es escoger el nivel de riesgo para el que quieres prepararte y seguir los pasos apropiados.

¶ 16 Leave a comment on paragraph 16 0 1. Comprar el laptop correcto

¶ 17 Leave a comment on paragraph 17 0 Qué laptop compres va a determinar el nivel de seguridad que podrás lograr. Gracias a los documentos de Snowden, a medida que aprendemos más sobre las capacidades extensivas de vigilancia, también aprendemos cuáles máquinas pueden hacerse seguras y cuáles no. Esperamos que, con el tiempo, se puedan desarrollar soluciones más seguras. Sin embargo, por el momento, muy pocos laptops se pueden convertir en completamente seguros contra las amenazas más grandes.

¶ 18 Leave a comment on paragraph 18 0 Esto tal vez no sea un problema para tí o para tu fuente, según quién sea tu adversario. Si defiendes tus comunicaciones y datos de gobiernos poderosos o de sus aliados (lo que en términos prácticos puede incluir bancos y corporaciones importantes), necesitarás una seguridad excelente para tu/s laptop/s. Por otro lado, si te defiendes de corporaciones, grupos políticos, militares, terroristas o rebeldes, agencias de seguridad privadas o individuos específicos, tendrás que estimar lo sofisticadas que son sus herramientas; lo fácil que sería usar esas herramientas en tu contra; lo importante que puedas ser como blanco; y por consiguiente, qué medidas deseas tomar.

¶ 19 Leave a comment on paragraph 19 0 Cuando compras un laptop, son cuatro los problemas a considerar que determinan si tu sistema se puede hacer seguro.

¶ 20 Leave a comment on paragraph 20 0 Mantenimiento del hardware

¶ 21 Leave a comment on paragraph 21 0 Podrías pensar en un laptop que te deje levantar la cubierta y entrar dentro de la máquina, para que puedas hacer ‘mantenimiento’ básico del hardware, y escoger qué componentes dejar o deshabilitar.

¶ 22 Leave a comment on paragraph 22 0 Muchos laptops IBM/Lenovo, HP, y Dell son aptos para esto, y proporcionan documentación extensiva del hardware en sus sitios web que ayudan en la modificación DIY (Hágalo Usted Mismo) del hardware[1].

¶ 23 Leave a comment on paragraph 23 0 No puedes fácilmente abrir la cubierta de los MacBooks – esto requiere cierta pericia y aun así, hacer tu propio mantenimiento de hardware en un MacBook puede invalidar la garantía.

¶ 24 Leave a comment on paragraph 24 0 [1] Esta flexibilidad de hardware y la documentación está disponible también para otras marcas – las sugerencias anteriores no son promociones de estas marcas o de sus productos.

¶ 25 Leave a comment on paragraph 25 0 Firmware

¶ 26 Leave a comment on paragraph 26 0 Firmware es el software programado en el hardware de tu laptop a un nivel profundo y básico. En términos elementales, el firmware imparte instrucciones a las partes de tu laptop sobre cómo comunicar entre sí. El firmware es otro posible blanco de ataque, ya que hackers muy sofisticados (probablemente a nivel de estado) pueden ser capaces de acceder remotamente y lograr control privilegiado sobre tu máquina. Por ejemplo, podrían implantar malware para eludir tu codificación.

¶ 27 Leave a comment on paragraph 27 0 En un MacBook puedes bloquear tu firmware, haciéndolo accesible solo por medio de una contraseña que tu estableces. La posibilidad de cerrar el firmware en un Mac proporciona una ventaja de seguridad concreta sobre otros laptops, de los cuales sólo un número limitado de modelos pueden ser asegurados mediante la tarea especializada y muy técnica de reemplazar el firmware de código cerrado (donde el código fuente es de propiedad privada e inaccesible al público o verificable) con firmware de código abierto (llamado ‘coreboot’, que es gratuito para todos y cuyo código fuente está disponible al público y verificable). Por supuesto, la confianza en la seguridad que provee el bloqueo del MacBook depende de la confianza que se tenga en Apple. Sin embargo, no tiene vulnerabilidades conocidas hasta ahora, y usar el bloqueo debería por lo menos dificultar un hackeo sofisticado.

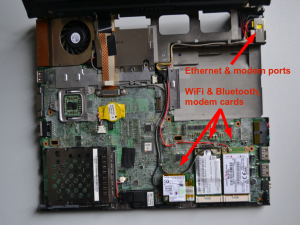

¶ 28 Leave a comment on paragraph 28 0 El bloqueo del firmware en Mac:

¶ 29 Leave a comment on paragraph 29 0 Esta es una función de Mac tan fácil de usar y que proporciona una defensa tan considerable contra hacks de firmware que los usuarios de Mac, expuestos a distintos niveles de riesgo, quizá deseen usarla.

¶ 30 Leave a comment on paragraph 30 0 Para establecer una cerradura en tu Mac (OS X), inicia la máquina, manteniendo pulsadas las teclas ‘cmd’ y ‘R’ mientras se inicia entrando en modo de Recuperación. En la barra de menú de arriba, ve a ‘Utilities’ (Utilidades) > ‘Firmware Password Utility’ (Utilidad de Contraseña para Firmware) > ‘Turn on Firmware Password’ (Activa la Contraseña de Firmware). Escoge una contraseña fuerte (ver capítulo 8) y haz click en ‘Establecer contraseña’. Es muy importante que recuerdes esta contraseña, o podrías no tener más acceso a tu Mac.

¶ 31 Leave a comment on paragraph 31 0 Chipsets

¶ 32 Leave a comment on paragraph 32 0 Hacia 2006, Intel empezó a poner componentes especiales en sus chipsets (combinaciones de chips que trabajan juntos en la placa base del laptop) para permitir la gestión automatizada del sistema por medio de una red. Esto se llama ‘Intel Active Management Technology’, y significa que un técnico de informática en una oficina grande o en la sección de informática en una universidad puede actualizar el software, o hacerle otras cosas a las máquinas, sin tener que estar físicamente cerca de ellas. El problema es que, por supuesto, la misma funcionalidad se puede utilizar para instalar spyware o manipular el sistema de otras maneras. Todos los laptops fabricados después del 2008 contienen estos chipsets, y son, por lo tanto, vulnerables a este tipo de ataques cuando están en una red.

¶ 33 Leave a comment on paragraph 33 0 El chipset ‘Intel 945’ es el más reciente sin esta función automatizable, y por esto se presta para hacer segura una placa base o un ordenador. Cuando vayas a escoger un laptop, en las especificaciones puedes ver cuál es el chipset.

¶ 34 Leave a comment on paragraph 34 0 Sistema operativo

¶ 35 Leave a comment on paragraph 35 0 También puede que desees comprar un laptop que te deje instalar el sistema operativo de tu elección (idealmente, open source, donde el código fuente esté disponible públicamente). Puedes hacer esto bastante fácilmente en la mayoría de los laptops, excepto los MacBooks.

¶ 36 Leave a comment on paragraph 36 0 Sistemas operativos propietarios (Windows, Mac) son de código cerrado y pueden tener varias puertas traseras de seguridad integradas (desde luego tienen control remoto de las funciones que permiten actualizaciones automáticas), por lo tanto no es posible saber cuánto seguro es ejecutar simultáneamente sistemas operativos alternativos. Mientras la mayoría de laptops permiten al usuario borrar el sistema Windows, borrar el sistema operativo de un MacBook es desaconsejable ya que puede comprometer el funcionamiento general del sistema.

¶ 37 Leave a comment on paragraph 37 0 En Mac es posible ejecutar varios sistemas operativos, pero esto requiere conocimientos de cómo usar una ‘máquina virtual’, lo cual no vamos a tratar aquí (aparte de Tails, que obvia el uso del disco duro y se ejecuta desde una memoria USB.Ver capítulo 2).

¶ 38 Leave a comment on paragraph 38 0 ¿Cómo puedes interpretar estos cuatro problemas de seguridad fundamentales para modelar tu nivel de riesgo? Es probable que el acceso remoto al Hardware, al firmware y al chipset solo puedan hacerlo agencias de inteligencia de naciones tecnológicamente avanzadas y ricas, pero con el paso del tiempo toda la tecnología tiende a democratizarse y llega a grupos menos poderosos. Por lo tanto, si potencialmente puedes incluir a una agencia de inteligencia de este tipo entre tus adversarios, quizá quieras evaluar esos tres factores de vulnerabilidad. Aún si no enfrentas este nivel de riesgo, quizá quieras, de todos modos, tomar algunas precauciones de seguridad como medida de cautela (en particular aquellas que requieren poco esfuerzo, como cerrar el firmware de un Mac).

¶ 39 Leave a comment on paragraph 39 0 Es probable que agencias de inteligencia con tecnología avanzada tengan acceso a puertas traseras en sistemas operativos. Puede también darse el caso, sin embargo, de que corporaciones especialmente grandes o poderosas puedan obtener este conocimiento o acceso, así que si tu adversario es un gigante corporativo, deberías de considerar los aspectos de seguridad de tu sistema operativo.

¶ 40 Leave a comment on paragraph 40 0 Escoger qué laptop usar no es fácil, deberías de tomarte tu tiempo para procesar esta información, evaluar tu nivel de riesgo, y decidir cuánto esfuerzo y disciplina invertirás en la seguridad de tu información.

¶ 41 Leave a comment on paragraph 41 0 He aquí algunas sugerencias sobre qué laptops podrías comprar según varios niveles de riesgo generalizados:

¶ 42 Leave a comment on paragraph 42 0 Riesgo bajo: vigilancia de emboscada, hacking individual de bajo nivel o hurto.

¶ 43 Leave a comment on paragraph 43 0 Puedes empezar con cualquier laptop. ¡Un buen periodista de investigación sobrepasará esta categoría pronto! La seguridad de la mayoría de los sistemas se puede reforzar de manera aceptable contra amenazas poco sofisticadas a nivel de software. Manteniendo tu máquina contigo todo el tiempo, puedes defenderte contra hurtos o intervenciones físicas. También puedes evitar las emboscadas mediante la selección que hagas del software y de las aplicaciones.

¶ 44 Leave a comment on paragraph 44 0 Riesgo mediano: vigilancia dirigida por un adversario que está preparado, o le es posible invertir recursos relativamente limitados.

¶ 45 Leave a comment on paragraph 45 0 Usa un laptop en el que puedas borrar el sistema operativo actual e instalar el tuyo (idealmente, un sistema operativo Linux de código abierto); o el sistema operativo Tails para trabajar en el proyecto desde cualquier ordenador. Ver capítulo 2 para más información sobre sistemas operativos.

¶ 46 Leave a comment on paragraph 46 0 Riesgo alto: vigilancia dirigida por una agencia de inteligencia.

¶ 47 Leave a comment on paragraph 47 0 Solo hay unas cuantas máquinas que pueden ser aseguradas con confianza contra el acceso remoto a hardware, firmware y chipset. Por ahora, el modelo que se protege más frecuentemente de esta manera es el IBM ThinkPad X60 (y X60s). Tiene un chipset Intel 945 (esto es pre-AMT), y se puede realizar en él un trabajo especializado para asegurar el hardware y el firmware (el firmware propietario se puede reemplazar por firmware de fuente abierta, ‘coreboot’). Después se debería usar el sistema operativo Tails (ver capítulo 2) en este ordenador seguro, para mantener un sistema fiable.

¶ 48 Leave a comment on paragraph 48 0 Si necesitas uno de estos ordenadores fiables, por favor, contáctanos de manera segura en el Centre for Investigative Journalism. Puedes mandar un correo encriptado a infosec@tcij.org o contactar a la oficina (ver http://www.tcij.org/about-cij/contact-us).

¶ 49 Leave a comment on paragraph 49 0 Si quieres hacerlo tú mismo, podrías comprar un laptop con chipset pre-AMT que te deja abrir la cubierta, y usar la documentación en línea del laptop para guiarte a través de un mantenimiento de hardware básico. Por ejemplo, podrías remover la memoria de disco duro del laptop, y remover/deshabilitar el micrófono, webcam, tarjeta Wi-Fi, tarjeta Bluetooth, o modem 3G, y puerto Ethernet de tu laptop (ver punto 2 en este capítulo). Sin embargo, a menos que cuentes con una formación específica, serás incapaz de hacer las modificaciones de más pequeña escala del hardware para su máxima seguridad o reemplazar el firmware.

¶ 50 Leave a comment on paragraph 50 0 Máximo riesgo: vigilancia dirigida y orientada por una agencia de inteligencia, posiblemente con vistas a comprometer la seguridad y libertad del blanco/s, y la integridad de su información.

¶ 51 Leave a comment on paragraph 51 0 En situaciones de muy alto riesgo deberías de tener al menos dos laptops con todas las medidas de seguridad implementadas, uno de los cuales no debe nunca por bajo ningún concepto conectarse a internet. Esta será tu máquina con seguridad de tipo ‘air gap’, un laptop que nunca, jamás, entra en línea. Esta puede ser una máquina muy útil para guardar o acceder archivos (por ejemplo, que quizá tengas en una memoria USB), escribir artículos, y producir tus reportajes. Tú, o el especialista que te ayude, tendrías que remover o deshabilitar todos los aparatos de conectividad en el laptop, para asegurar que verdaderamente esté desconectada de la línea en todo momento (ver punto 2). Idealmente ambas, tu máquina ‘air gapped’ y tu máquina en línea, deberían de ser dos IBM ThinkPad X60s especialmente protegidas.

¶ 52 Leave a comment on paragraph 52 0 Hecho: Glenn Greenwald usa un laptop airgapped [N.d.t: aislado de conexiones de red inseguras] para trabajar en los documentos Snowden.

¶ 53 Leave a comment on paragraph 53 0 Esto agrega un nivel extra de seguridad para tu información y la de tu fuente, porque tus documentos importantes están, no sólo guardados en una máquina segura sino también enteramente desconectados de la red. Hasta la máquina más segura puede exponerse a cierto grado de riesgo cuando está en red, particularmente si el usuario es objeto de un ataque dirigido.

¶ 54 Leave a comment on paragraph 54 0 2. Modificar tu hardware

¶ 55 Leave a comment on paragraph 55 0 Démosle un vistazo a todos los componentes internos modificables que potencialmente podrían ser usados para vigilarte a ti, tu fuente y tu trabajo.

- ¶ 56 Leave a comment on paragraph 56 0

- Webcam

- Micrófono

- Memoria de disco duro

- Tarjeta de Wi-Fi

- Tarjeta de Bluetooth

- Modem 3G

- Puerto Ethernet

¶ 57

Leave a comment on paragraph 57 0

Webcam:

Las webcams no solo pueden ser activadas remotamente y de forma encubierta, sino que imágenes de la webcam también han sido interceptadas como parte de programas de vigilancia por emboscada (ver las revelaciones de Snowden sobre el programa OPTIC NERVE del GCHQ). Una solución simple es poner un adhesivo sobre tu webcam.

¶ 58

Leave a comment on paragraph 58 0

Micrófono:

El micrófono de tu laptop también puede ser activado de forma remota y encubierta, para capturar audio. Podrías probar a poner pegamento caliente sobre la entrada del micrófono en la cubierta de tu laptop para amortiguar el sonido. Mejor aún, abre la cubierta y corta el cable del micrófono.

¶ 59

Leave a comment on paragraph 59 0

Memoria de disco duro:

Se han encontrado algunos discos duros que contienen firmware ‘malo’, es decir, que podrían activarse para comprometer tu seguridad, si te convirtieras en el blanco de una agencia dotada de herramientas muy sofisticadas.

¶ 60 Leave a comment on paragraph 60 0 En niveles de alto riesgo, es aconsejable extraer el disco duro y trabajar desde una memoria USB. Las memorias USB también son ideales para guardar el sistema operativo seguro, Tails (ver capítulo 2); es decir, pueden sostener un sistema anónimo pequeño desde el cual trabajar. Los USB son muy transportables y fáciles de replicar (para compartir con colegas/fuentes), y son fácilmente protegibles con encriptación de alto grado (ver capítulo 4). Esto también quiere decir que si tu laptop es dañado o hurtado, la información guardada en tu USB todavía está segura. Aun así, puede que desees usar el disco duro para tu uso general del día a día, y trabajar desde memorias USB o Tails para proyectos específicos.

¶ 61

Leave a comment on paragraph 61 0

Tarjeta Wi-Fi, tarjeta Bluetooth, modem 3G:

En alto nivel de riesgo, cualquier elemento que permita una conexión podría ser activado remotamente y encubierto para instalar herramientas de vigilancia, o de hecho para pasarle tu información a un adversario. Por ende, deberías aspirar a tener el mayor control posible sobre la conectividad de tu laptop.

¶ 62

Leave a comment on paragraph 62 1

La mejor manera de hacer esto es extrar físicamente los componentes de conectividad. Esto significa abrir la cubierta del laptop, desmontar la tarjeta Wi-Fi, al igual que cualquier tarjeta Bluetooth y modem 3G, si tu laptop los tiene (consulta el manual de tu laptop si no estás seguro, a menudo se pueden encontrar ejemplares en la red). Al principio esto puede parecer una tarea abrumadora, pero cualquiera con mano firme y con la formación correcta puede hacerlo a la primera

De esta manera puedes controlar cuándo estás en línea o no. Podrías comprar un adaptador USB de Wi-Fi USB, que funciona igual que tu tarjeta Wi-Fi, y te permite conectarte a internet. La diferencia es que puedes fácilmente conectar y desconectar el adaptador del puerto USB y así tú decides cuándo estás en red y cuándo no. En la que es otra opción, puedes escoger cuándo estar conectado por medio de un cable Ethernet.

¶ 63

Leave a comment on paragraph 63 0

Puerto Ethernet:

El puerto Ethernet es lo que usas para conectarte físicamente a una ‘red de área local’ (LAN), que puede ser desde la red de una oficina grande o el enrutador de tu casa proporcionado por tu proveedor de internet. Por supuesto, ahora el Wi-Fi es de uso más común que las conexiones cableadas de Ethernet.

¶ 64 Leave a comment on paragraph 64 0 Se sabe que los puertos Ethernet tienen vulnerabilidades de seguridad específicas, que pueden ser explotadas contra blancos de riesgo especialmente alto. Si deseas proteger tu máquina de la explotación del Ethernet (p.ej. para una máquina airgapped), podrías llenar el puerto con pegamento caliente. Otra opción, consiste en desconectar los cables del puerto del interior del laptop.

¶ 65 Leave a comment on paragraph 65 0

¶ 66

Leave a comment on paragraph 66 0

¶ 67 Leave a comment on paragraph 67 0 3. Comprar tu laptop de forma anónima

¶ 68 Leave a comment on paragraph 68 0 A medida que aprendes sobre InfoSec, puede que quieras comprar uno o dos laptops nuevos. Esta no es solo una sabia decisión, cuando trabajas con una fuente nueva de alto riesgo, o en un proyecto sensible, sino también cuando se trata de prepararte ante la posibilidad de estas eventualidades y para implementar tu nuevo aprendizaje de InfoSec.

¶ 69 Leave a comment on paragraph 69 0 El proceso de comprar un laptop seguro debería de ser lo más anónimo posible en situaciones de alto riesgo, con el fin de prevenir que un adversario introduzca previamente herramientas de vigilancia en tu hardware; esté al corriente de tu nuevo hardware y así se vea motivado a invadir tu máquina física o virtualmente después de la compra; o rastree tu laptop o tus datos y de este modo dé contigo y/o tu fuente.

¶ 70 Leave a comment on paragraph 70 0 Si trabajas con una fuente de alto riesgo, como un informador de datos de inteligencia, esa persona puede estar ya bajo vigilancia. Debes dar por hecho que el riesgo de vigilancia que corre tu fuente también lo corres tú.

¶ 71 Leave a comment on paragraph 71 0 Los documentos de Snowden revelaron que agencias de inteligencia interceptaban dispositivos como laptops, teléfonos y otros aparatos electrónicos para implantar herramientas de vigilancia, antes de que la fábrica los sellase y los pusiera en tránsito –así que deberías evitar comprar cualquier hardware (incluso cargadores) en internet. La mayoría de los elementos de hardware pueden ser modificados para actuar como herramientas de vigilancia.

¶ 72 Leave a comment on paragraph 72 0 Primero deberías decidir qué modelo de laptop quieres comprar (después de leer este capítulo) y asegurarte de que antes de comprarlo haces tu búsqueda sobre laptops utilizando el navegador anónimo Tor (ver capítulo 3). Para estar seguro, puedes comprar tu/s laptop/s en persona, con dinero en efectivo. Si compras un modelo más viejo quizá quieras encontrar un área, preferiblemente lejos de donde normalmente compras, donde haya varias tiendas de electrónica de segunda mano. A niveles más altos de riesgo quizá quieras usar varias tiendas diferentes para comprar cada laptop y accesorios (p.ej. memorias USB), y mientras compras, poner cualquier aparato que te pudiera rastrear (p.ej. tu teléfono) en una jaula Faraday (un recinto metálico que impide la transmisión de señales) o dejarlo en un lugar seguro en casa.

¶ 73 Leave a comment on paragraph 73 0 Para organizaciones de comunicación o campañas, es una buena idea, como prevención, preparar equipos con herramientas y configuración de seguridad (que deberían de estar guardados en caja fuerte hasta su uso) y formar en su uso a varios empleados. Para consejos sobre kit de herramientas ya confeccionados y formación, contactar con infosec@tcij.org.

¶ 74 Leave a comment on paragraph 74 0 4. Vigilar tu laptop

¶ 75 Leave a comment on paragraph 75 0 Evitar el robo, daño (intencionado o no) y ataques físicos a tu hardware, especialmente si consideras que estás en riesgo de vigilancia dirigida, significa adoptar un comportamiento nuevo importante: mantener tu laptop en todo momento contigo, cerca de ti, o bajo tu vista. Adoptar este tipo de comportamiento se llama a veces ‘OpSec’, o ‘Seguridad Operacional’. Si en algún momento tu laptop queda desatendido (por ejemplo en casa, en un café o en la oficina) o en manos de otra persona (por ejemplo equipaje facturado en un vuelo; o al ser retenido por la policía/autoridades), deberías considerar, dependiendo de tu nivel de riesgo, la posibilidad de que quizá el sistema ya no sea seguro.

¶ 76 Leave a comment on paragraph 76 0 Haz que tu sistema seguro sea lo más simple, pequeño y liviano que te sea posible, evita conectar el laptop a un ratón, teclado, impresora, estación de conexión u otros aparatos (que, por su alto riesgo, podrían estar ‘interferidos’) para limitar el hardware que debas llevar contigo o del que debas responsabilizarte.

¶ 77 Leave a comment on paragraph 77 0 Tienes que considerar la seguridad física de tu hardware no sólo en el momento presente y en el futuro, sino de forma retrospectiva. ¿Pudo haber sido atacado físicamente antes? ¿Cómo fue fabricado? ¿Podría el hardware estar ya comprometido?

¶ 78 Leave a comment on paragraph 78 0 Como sabemos que el envío puede ser arriesgado, tratamos el tema de comprar hardware nuevo en persona, en efectivo (punto 3). Ésta no solo es una manera más anónima de comprar un laptop, sino que también puedes responsabilizarte físicamente de forma inmediata.

¶ 79 Leave a comment on paragraph 79 0 5. Medidas de detectabilidad

¶ 80 Leave a comment on paragraph 80 0 Detectar posibles intervenciones físicas en tu laptop es extremamente difícil. Si necesitas guardar tu laptop de forma segura por cualquier razón (por ejemplo, si deseas cruzar la frontera de un país sin tu laptop) deberías tratar de hacerlo de manera que si hay cualquier transgresión de la seguridad fuera detectable. Sé creativo/a – pero será un reto ser más astuto que un adversario sofisticado. Idealmente, lo dejarás bajo la estrecha protección de alguien en quien confíes, si no puedes protegerlo tú mismo.

¶ 81 Leave a comment on paragraph 81 0 Para defensa tecnológica contra riesgos de bajo nivel y como una medida de seguridad general, podrías descargar la aplicación de código abierto llamada Prey: ver https://preyproject.com. Se trata de un software de rastreo que ayuda a los usuarios a encontrar, bloquear y recuperar sus ordenadores. También te permite capturar imágenes de la pantalla del laptop robado, y activar la webcam para tomar una foto del nuevo dueño. ¡Descargar software de rastreo puede parecer un contrasentido para un periodista que quiere proteger estrictamente su privacidad! Puesto que es de código abierto, la aplicación está pensada para ser bastante fiable. Sin embargo, un adversario sofisticado no se verá dificultado por esta aplicación. Sólo se recomienda usar esta aplicación como defensa contra adversarios menos avanzados.

¶ 82 Leave a comment on paragraph 82 0 Si deseas continuar usando hardware que no puedes hacer fiable, hay medidas que puedes tomar para proteger tu información y comunicaciones de ataques de adversarios no gubernamentales/menos poderosos, así que por favor sigue leyendo. Sólo sé consciente de que, si te conviertes en el blanco de vigilancia de alguien con los recursos, habilidad y motivación para obtener tu información, se trata de un hecho consumado.

“Podrías comprar un adaptador USB de Wi-Fi, que funciona….”